現代の企業ネットワークでは、外部からのサイバー攻撃や不正アクセスに対して多層防御が不可欠です。

その中で登場する用語のひとつが「バリアセグメント(Barrier Segment)」。

バリアセグメントは、内部ネットワークと外部ネットワークの間に位置する特別な領域で、ネットワークセキュリティを設計する上で重要な役割を果たします。

本記事では、バリアセグメントの定義や機能、DMZとの違い、具体的な構成例などを詳しく解説します。

バリアセグメントとは?

ネットワーク構成におけるバリアセグメントの位置付け

バリアセグメントとは、インターネットなどの外部ネットワークと内部ネットワークの中間に配置されるネットワーク領域です。

一般的には、境界ルータの内側で、かつファイアウォールの外側に存在します。

-

境界ルータとファイアウォールの間に位置

-

セキュリティ的には「防御なし」または「最低限の制御のみ」

-

外部ネットワークから直接アクセス可能

バリアセグメントの目的と役割

この領域の主な目的は、最前線でトラフィックを受け入れるバッファゾーンとして機能することです。

内部ネットワークへの攻撃を一時的に吸収・遮断することで、内部リソースの保護に貢献します。

DMZとの違いは?

DMZ(DeMilitarized Zone)とは?

DMZ(非武装地帯)は、外部からのアクセスが許可された公開用サーバ(Webサーバ、DNSサーバ、メールゲートウェイなど)を配置するためのセグメントです。

特徴:

-

ファイアウォールの内側に構成されるが、外部アクセスが可能

-

DMZと内部ネットワークの間に二段階のファイアウォールを配置

-

アクセス制御が厳格で、通信ポリシーの詳細設計が必要

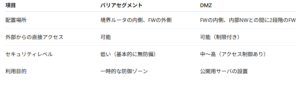

バリアセグメントとDMZの比較表

バリアセグメントの活用例

DMZを設けない構成での使用

DMZを設けずにバリアセグメントを使用する場合、公開サーバ(Webサーバ等)をこのセグメントに直接配置します。

この構成は中小規模のネットワークでよく見られますが、セキュリティリスクは比較的高くなるため、注意が必要です。

境界機器のシンプル構成

ネットワーク機器が限られている環境では、ルータとファイアウォールの直結によりバリアセグメントを形成し、そこに一切のサービスを設置しない構成もあります。

これは、DMZを採用せずに、防御ラインを単純化する設計です。

セキュリティ上の注意点

公開用サービスの配置にはリスクあり

バリアセグメントにサーバを設置する場合、外部からの直接アクセスが無制限に可能となるため、厳重なセキュリティ対策が不可欠です。

-

不要なポートの閉鎖

-

IDS/IPS(侵入検知・防御システム)の導入

-

OSやソフトウェアの常時アップデート

DMZとの併用を推奨

大規模またはセキュリティ要求の高いシステムでは、DMZの導入を基本とし、バリアセグメントを極力スリム化する構成が推奨されます。

まとめ

バリアセグメントは、ネットワークの境界におけるセキュリティ設計の要素のひとつであり、外部との接点となる領域です。

-

境界ルータとファイアウォールの間に配置され、外部からの接続が可能

-

DMZとは異なり、内部と分離された安全地帯ではない

-

セキュリティ設計においては用途と規模に応じてDMZとの併用が理想的

ネットワークセキュリティを構築する上で、バリアセグメントの正しい理解と適切な使い分けが、安全で柔軟なインフラ設計の鍵となります。