現代のネットワーク通信では、セキュリティの確保が最優先事項です。

中でもIPsecは、IPレベルで通信を保護するために広く利用されている重要なプロトコルであり、その中核を担うのが認証ヘッダ(AH)です。

本記事では、「認証ヘッダ【AH】」の仕組みや技術的な特徴、導入メリットについて、IT専門的な視点で詳しく解説します。

認証ヘッダ(AH)とは?

IPsecにおける認証の役割

認証ヘッダ(Authentication Header:AH)は、IPsecの仕様の一部であり、IPパケットに認証と改ざん検出のための情報を追加することで、通信の完全性(インテグリティ)と送信元の正当性を保証します。

IPsecは、ネットワーク層で通信データを暗号化・認証し、安全な通信を実現するプロトコルです。

その中でAHは、暗号化機能を持たず、改ざんの検出と送信元の認証を主目的としています。

認証ヘッダの構成と機能

認証ヘッダは、IPヘッダの直後に挿入され、以下のような情報を含みます:

-

次のプロトコル識別子(Next Header)

-

ペイロード長

-

セキュリティパラメータインデックス(SPI)

-

パケットシーケンス番号

-

メッセージ認証コード(MAC)

特に重要なのがMAC(Message Authentication Code)で、これは送信元と受信先が共有する秘密鍵を用いて、パケットの整合性を検証するために生成されます。

AHの仕組みと技術的解説

改ざん検出と認証の実現方法

パケットの送信時、送信元の端末は以下の処理を行います:

-

パケット内容からハッシュ値(MAC)を生成

-

認証ヘッダにMACを追加

-

通信相手へ送信

受信側は同じ秘密鍵を使って再度ハッシュを計算し、受け取ったMACと一致するかを照合することで、パケットが正しい送信者から改ざんなしで届いたことを確認します。

これにより、悪意ある第三者が通信内容を途中で書き換えても検知できる仕組みが実現されています。

AHとESPの違いと使い分け

ESP(Encapsulating Security Payload)との比較

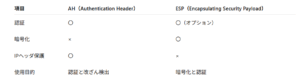

AHは暗号化機能を持たないため、通信内容の秘匿性を必要とする場面ではESPとの併用が推奨されます。

たとえば、機密情報を取り扱うVPN構成では、ESPを使用して通信内容を暗号化しつつ、AHでIPヘッダの改ざんも防ぐといった構成が考えられます。

認証ヘッダの利用例と導入時のポイント

活用シーンの一例

-

企業のIP-VPN環境で、通信の正当性を保証

-

IoTデバイスとの通信で、改ざん検出を実現

-

政府機関や金融業界で、IPレベルのセキュリティ対策に活用

導入時の注意点

-

ルータやファイアウォールがAHに対応しているかの確認

-

NAT環境との非互換性(AHはIPヘッダを保護するため、NATによるIPアドレス書き換えと相性が悪い)

-

キー管理の徹底:IPsecは秘密鍵ベースで成り立つため、安全なキー配布が不可欠

まとめ

認証ヘッダ(AH)は、IPsecプロトコルにおけるセキュリティの要であり、データの改ざん検出と送信元の認証という重要な役割を担っています。

暗号化機能を持たないため、通信内容の秘匿性を求める場合はESPとの併用が推奨されます。

企業ネットワーク、VPN、IoT通信など、セキュリティ要求が高い環境において非常に有用な技術であり、正しい理解と運用が求められます。

IPsecを活用する上で、AHの仕組みをしっかり把握し、自社ネットワークに適したセキュリティ構成を検討しましょう。

さらに参考してください:

認証VLANとは?ユーザーベースVLANでネットワークセキュリティを強化する方法