ディレクトリトラバーサル(Directory Traversal) は、Webアプリケーションやシステムの脆弱性を突いて、本来アクセスできないファイルに不正アクセスする攻撃手法の一つです。

この記事では、その基本的な仕組みから、どのように悪用されるのか、そしてITエンジニアが取るべき防御策まで、専門的な観点から詳しく解説します。

ディレクトリトラバーサルとは何か?

基本的な仕組みと目的

ディレクトリトラバーサル(別名:パストラバーサル(Path Traversal))とは、ファイル名などをパラメータとして受け取るプログラムに対して、特殊な文字列(例:「../」や「..\\」など)を挿入することで、通常アクセスが制限されているファイルやディレクトリへのアクセスを試みる攻撃手法です。

この攻撃の主な目的は次の通りです:

-

パスワードファイルや認証情報の窃取

-

システム設定ファイルの改竄や削除

-

本来見えない個人情報やログファイルへのアクセス

攻撃が可能となる主な原因

入力値のバリデーション不備

多くのWebアプリケーションでは、URLのクエリパラメータやフォーム入力からファイル名を指定して表示する機能があります。

たとえば:

![]()

このような処理で、「../」 などの文字列をフィルタリングせずに処理すると、攻撃者は以下のような攻撃を仕掛けることができます。

![]()

OS依存のパス構文の理解不足

UNIX系では「/」、Windowsでは「\」など、OS固有のパス記法の取り扱いを理解していないまま処理を実装すると、異なる環境で脆弱性が顕在化する可能性があります。

攻撃による被害事例とその深刻性

実際に起きたインシデントの例

-

大手通販サイトが攻撃を受け、顧客の注文履歴が閲覧可能に

-

中小企業の社内ポータルで設定ファイルが漏洩し、VPN認証情報が流出

被害の広がりと法的リスク

-

個人情報保護法違反による損害賠償請求

-

顧客の信用喪失による事業リスクの拡大

ITエンジニアが取るべき対策と予防法

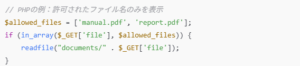

入力のサニタイズとバリデーション

-

「

../」「\..」「%2e%2e`」など、相対パス記法の検出・除去 -

ホワイトリスト方式によるファイル名制限

OSコマンドやファイルアクセスの制限

-

chroot jail や Docker コンテナを用いてアクセス範囲を制限

-

OSレベルでの権限分離(Privilege Separation)

セキュリティテストと自動診断の活用

-

ペネトレーションテストによる脆弱性検証

-

SAST/DASTツールを導入し、開発段階からの自動スキャン

まとめ

ディレクトリトラバーサルは、一見シンプルながらもシステム全体に大きな被害をもたらす可能性のある深刻なセキュリティ脅威です。

-

特殊なパス指定により、アクセス権限外のファイルに到達可能

-

Webアプリのパラメータ処理が脆弱である場合、簡単に攻撃対象となる

-

対策は「入力の検証」「権限の制限」「診断の自動化」の3つが鍵

ITエンジニア、特にWeb開発者にとって、ディレクトリトラバーサルの正しい理解と対策の実装は、セキュアなアプリケーションを構築するために欠かせない要素です。

さらに参考してください:

故障率曲線(バスタブ曲線)とは?IT機器の信頼性を可視化する重要な指標